Analistas de segurança da Kaspersky Lab descobriram o primeiro software malicioso capaz de burlar com êxito o sistema de reconhecimento por imagem CAPTCHA. O Trojan SMS.AndroidOS.Podec desenvolveu uma técnica para convencer o CAPTCHA de que é um humano e assim conseguir forçar a subscrição por parte de milhares de utilizadores do Android infectados de serviços de valor acrescentado.

O PODEC, detectado pela primeira vez em finais de 2014, reenvia automaticamente os pedidos de CAPTCHA para um serviço online de tradução humana em tempo real que converte a imagem em texto. Pode, ainda, enviar mensagens para números de valor acrescentado que empregam ferramentas que ignoram os conselhos do sistema de tarifação (que notifica os utilizadores sobre o preço de um serviço e requer autorização antes de fazer o pagamento).

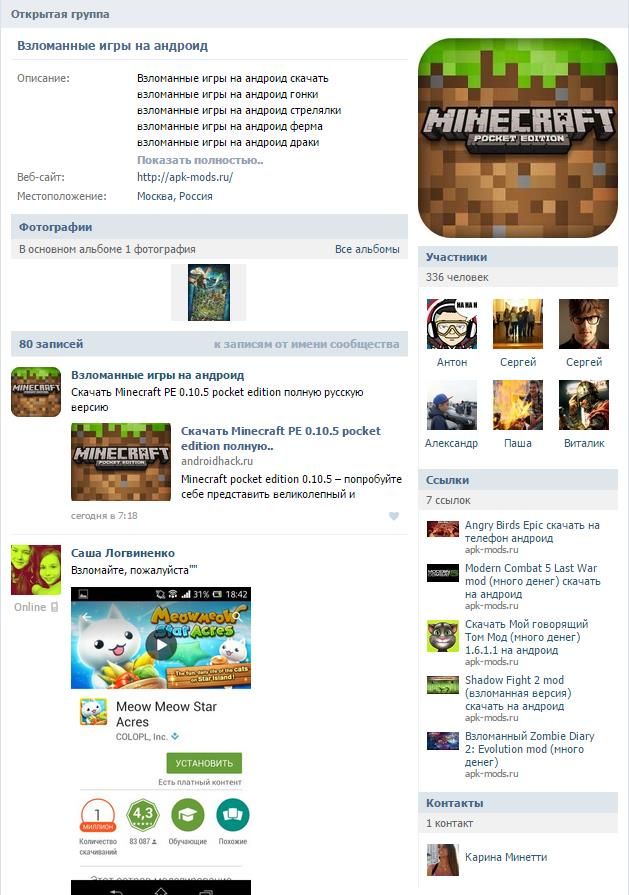

De acordo com os dados recolhidos com a ajuda da Kaspersky Security Network, o PODEC destina-se a utilizadores de dispositivos Android principalmente através da popular rede social da Rússia, VKontakte (VK, vk.com). Outras fontes descobertas pela Kaspersky Lab incluem domínios com os nomes de Apk-downlad3.ru e minergamevip.com. A maioria das vítimas até ao momento foi detectada na Rússia e países vizinhos.

A infecção geralmente acontece através dos links das versões “crackadas” dos jogos de computador mais populares, como Minecraft Pocket Edition. Estes links aparecem nas páginas de grupo e o facto de não terem custos atrai as vítimas, levando-as a descarregar o ficheiro do jogo, que tem um tamanho muito menor em comparação com a versão legítima. Após a infecção, o Podec solicita os privilégios de administrador que, uma vez concedidos, tornam impossível eliminar ou deter a execução do malware.

Trata-se de um Trojan muito sofisticado e existem provas de que foi dedicado muito tempo e investidos muitos recursos no seu desenvolvimento. A sua fórmula para enganar com êxito o sistema CAPTCHA é particularmente criativa. Os pedidos de reconhecimento de imagens do CAPTCHA são cada vez mais usados nos formulários online para assegurar que o pedido procede de uma persona e não de software automatizado. O PODEC engana o CAPTCHA redireccionando o processador para um serviço de reconhecimento de imagem para texto online, o Antigate.com. Numa questão de segundos uma pessoa reconhece o texto da imagem CAPTCHA e os detalhes são transmitidos de novo para o código malicioso, que pode proceder com a execução.

O Trojan usa técnicas muito sofisticadas para evitar qualquer análise ao seu código. Os cibercriminosos utilizam um protector de código legítimo que faz com que seja difícil o acesso ao código fonte da aplicação Android.

A Kaspersky Lab considera que o desenvolvimento do Trojan está ainda em curso, acreditando que o seu código está a ser reformulado e novas capacidades estão a ser adicionadas.

“O PODEC marca uma nova e perigosa fase na evolução do malware móvel. As ferramentas de engenharia social utilizadas na sua distribuição, o protector de qualidade comercial utilizado para ocultar o código malicioso e o complicado processo de extorsão que supera a prova do CAPTCHA, levam-nos a suspeitar que este Trojan foi desenvolvido por uma equipa de especialistas em Android e fraude. O PODEC está em evolução, possivelmente com novos objectivos e metas em mente, por isso aconselhamos os utilizadores a que tenham cuidado com os links e as ofertas que soem demasiado boas para serem verdade”, afirma Víctor Chebyshev, responsável pelo Non-Intel Research Group da Kaspersky Lab.

Para mais detalhes, consulte a Securelist.com

Comentários