Analistas da Kaspersky Lab identificaram o Backdoor.AndroidOS.Torec.a, um Trojan capaz de utilizar a rede TOR (The Onion Router) para enviar os seus dados. O Torec.a tem a capacidade de roubar dados do telemóvel e enviar SMS para números específicos. Este é o primeiro malware deste tipo para o sistema operativo/operacional da Google e só confirma que o Android é o principal alvo dos cibercriminosos. Vale lembrar que só em 2013 o Android foi alvo de mais de 1 milhão e 200 mil ataques de vírus e outros códigos maliciosos.

O TOR é uma rede de comunicações de baixa latência construída sobre uma rede de servidores proxy, permitindo actuar sem deixar rasto, o que mantém o anonimato do endereço IP e da informação que viaja por essa rede.

O objectivo desta rede tem muitas vantagens para os utilizadores, uma vez que o TOR permite que milhões de pessoas em todo o mundo possam utilizar e expressar-se de forma livre na rede sem deixar pegadas. No entanto, este tipo de software livre em mãos erradas pode gerar sérios riscos de segurança. Existem vários Trojans que utilizam a rede TOR, mas nunca se tinha visto um específico para o sistema operativo da Google. Os cibercriminosos utilizaram como template ficheiros maliciosos baseados em Windows que utilizam a rede do TOR para criar este malware para Android.

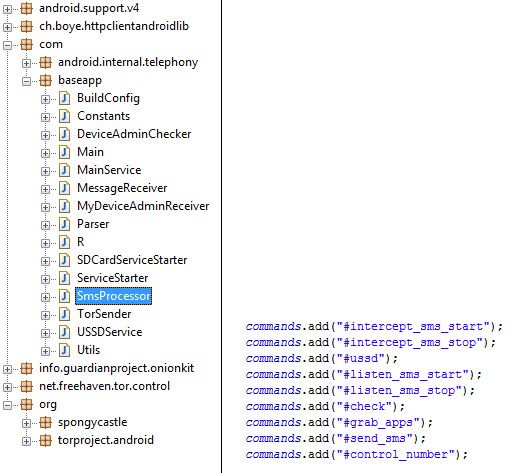

O Torec.a baseia-se no Orbot, uma plataforma de código aberto do cliente TOR para Android, e utiliza um domínio .onion como um C&C para enviar os seus comandos.

Através deste Trojan, os cibercriminosos podem realizar as seguintes acções a partir do C&C:

Iniciar/deter a interceptação de SMS recebidas

Roubar SMS enviadas

Realizar um pedido USSD

Enviar dados dos telemóveis (número de telefone, país, IMEI, modelo, versão do sistema operativo) para o C&C.

Enviar para o C&C uma lista das aplicações instaladas no dispositivo móvel

Enviar SMS para um número específico

A Kaspersky Lab recomenda aos utilizadores que não façam o download de aplicações de terceiros para evitar a infecção por este tipo de malware e que instalem as actualizações assim que estas estejam disponíveis. Além disso, convém ler bem as permissões solicitadas pelas apps que se descarregam e utilizar um software de segurança que mantenha o dispositivo móvel protegido.

Para mais informações sobre esta nova ameaça, consulte o artigo completo na Securelist.

Comentários