Num cenário digno de um thriller cibernético, o grupo APT Lazarus, com prováveis ligações ao governo norte-coreano, teceu uma teia de engano para infiltrar-se numa empresa aeroespacial de renome em Espanha.

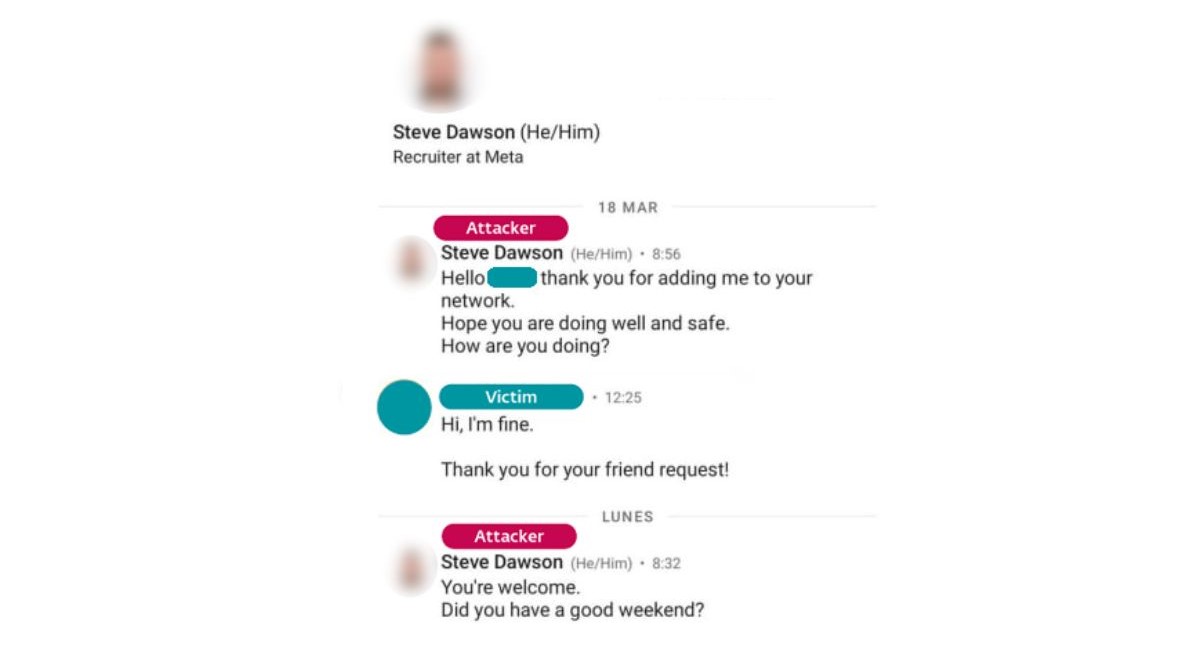

Disfarçando-se de recrutadores da Meta, a entidade por trás de gigantes das redes sociais como Facebook e Instagram, os operadores do grupo realizaram uma campanha meticulosa de phishing, dirigida especificamente a colaboradores desta empresa. O primeiro contacto deu-se via LinkedIn, onde desafios de programação foram enviados como parte de um suposto processo de recrutamento, servindo, na verdade, como veículo para o desencadeamento de um malware sofisticado.

Arsenal cibernético avançado: o advento do LightlessCan

Não foi um ataque ordinário. A introdução de um novo tipo de payload, batizado pela ESET, uma firma especializada em cibersegurança, como LightlessCan, destacou-se pelo seu design avançado e operabilidade refinada. Esta ferramenta complexa não só exibia um nível de sofisticação elevado mas também representava uma evolução assinalável nas capacidades maliciosas, em contraste com as ferramentas anteriormente conhecidas.

Modus operandi escuso: execução discreta e evasão avançada

A operacionalidade deste payload era tão engenhosa quanto sinistra. O trojan de acesso remoto (RAT) LightlessCan foi desenhado para imitar comandos nativos do Windows, permitindo uma execução discreta que dificultava sobremaneira a deteção e análise das atividades maliciosas. Além disso, foram implementados “execution guardrails”, protocolos que salvaguardavam a integridade e confidencialidade do payload, um mecanismo adicional de evasão que impedia a desencriptação em máquinas não visadas, tal como as dos investigadores de segurança.

Rasto de espionagem: Lazarus e a ameaça persistente

O grupo Lazarus, também conhecido por HIDDEN COBRA, não é um novato no domínio cibernético. Ativo desde, pelo menos, 2009, este grupo tem uma longa história de ciberespionagem, cibersabotagem e procura de ganhos financeiros. A indústria aeroespacial não é um alvo novo para os grupos APT alinhados com a Coreia do Norte, um país que já violou as resoluções do Conselho de Segurança das Nações Unidas através de testes de mísseis avançados.

A colaboração entre a ESET e a empresa aeroespacial afetada permitiu desvendar os passos iniciais de acesso e analisar o conjunto de ferramentas utilizadas pelo Lazarus, lançando luz sobre as táticas obscuras empregadas por grupos com agendas geopolíticas maliciosas.

Para uma análise técnica detalhada sobre o grupo APT Lazarus, o seu ataque mais recente e o LightlessCan, é recomendável a consulta do artigo completo no WeLiveSecurity.

Outros artigos interessantes: