O sistema operativo/operacional Android continua a ser o alvo preferido dos cibercriminosos. De acordo com o relatório “Evolução do Malware Móvel Q3” (terceiro trimestre) da kaspersky Lab, os dispositivos baseados no SO da Google – Android – recebem cerca de 97,5% de todos os ataques contra as plataformas móveis.

Como é evidente o facto (fato) de ser a plataforma mais popular e de permitir a instalação de apps de terceiros, mesmo nas últimas versões, torna o Android no principal alvo dos hackers.

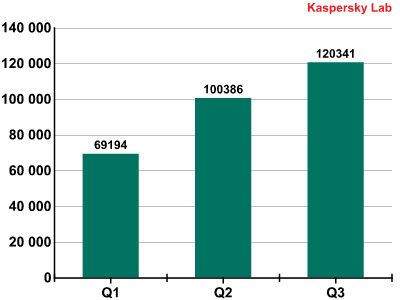

- No terceiro trimestre de 2013, a Kaspersky Lab acumulava um total de 120.341 modificações de malware móvel no seu sistema, quase 20.000 amostras mais do que o trimestre anterior

- Os Trojans SMS no terceiro trimestre representaram 61% de todos os programas maliciosos móveis

- Os cibercriminosos começaram a usar o Google Cloud Messaging como centro de administração adicional para os seus Trojans

Confira o relatório na íntegra:

No terceiro trimestre de 2013, a Kaspersky Lab acumulou um total de 120.341 modificações de malware móvel no seu sistema, quase 20.000 amostras mais do que no trimestre anterior. O malware baseado em Android continua a ser o alvo favorito dos cibercriminosos entre todos os sistemas operativos móveis.

É importante ter em conta que as modificações não são detecções individuais ou programas maliciosos, mas amostras de códigos maliciosos que os cibercriminosos utilizam para infectar as aplicações móveis legítimas. O procedimento comum para os cibercriminosos é descarregar aplicações legítimas e modificá-las com o código malicioso.

Uma vez modificadas, os cibercriminosos redistribuem-nas em sites onde os utilizadores as possam as descarregar, como sejam as lojas de aplicações de terceiros. O sistema da Kaspersky Lab identifica as amostras de códigos maliciosos que estão a ser inseridas nas aplicações modificadas utilizando tecnologias baseadas na nuvem, heurística e assinaturas antivírus. Através da detecção das amostras de código malicioso, a Kaspersky Lab pode determinar que aplicações são maliciosas antes que sejam executadas no dispositivo do utilizador.

Métodos habituais:

As aplicações mais conhecidas continuam a ser o alvo preferido dos cibercriminosos, já que são as mais procuradas pelos utilizadores. O cibercriminoso só tem que modificar a app com um código malicioso e aproveitar a sua popularidade para propagar o malware.

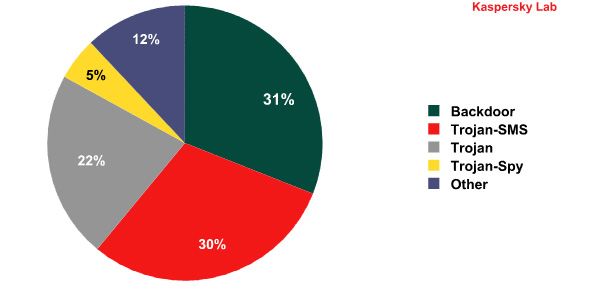

No ranking do malware móvel, o primeiro lugar corresponde aos Trojans Backdoors, com 31%, menos 1,3% que no trimestre anterior. No segundo posto estão os Trojans SMS (30%), cujo índice cresceu 2,3%; seguem-se-lhes os programas Trojan (22%) e os Trojans-Spy, com 5%. Os backdoors e os Trojans SMS no terceiro trimestre representaram 61% de todos os programas maliciosos móveis, mais 4,5% que no segundo trimestre deste mesmo ano.

Os analistas da Kaspersky Lab afirmam que não é raro que os programas maliciosos móveis incluam vários componentes. No caso dos backdoors, muitas vezes têm também funções de Trojans SMS, e estes podem conter funções complexas de bots.

O trimestre das botnets móveis:

O terceiro trimestre de 2013 foi, sem dúvida, o das botnets móveis. Os cibercriminosos esforçaram-se por tornar as suas criações mais interactivas e, para administrar as bots, os criadores de vírus começaram a usar o Google Cloud Messaging.

É complicado para as soluções de segurança detectar estas interacções já que é o sistema operativo quem se encarrega de processar as instruções recebidas do GCM e torna-se, assim, impossível bloquear a ameaça no dispositivo infectado.

Além disso, em meados de Junho de 2013, os analistas da Kaspersky Lab registaram pela primeira vez casos em que se usavam botnets de terceiros para propagar malware móvel, isto é, dispositivos móveis infectados por outros programas maliciosos administrados por outros criminosos. E era desta maneira que se propagava o Trojan mais sofisticado para Android: o famigerado Obad.a.

O malware móvel continua focado, principalmente, no roubo de dinheiro dos utilizadores. No terceiro trimestre apareceu um novo programa malicioso que permite aos criminosos roubar dinheiro não só das contas móveis, como também das contas bancárias da vítima. O Trojan Trojan-sms.androidos.svpeng.a, ao receber uma ordem do cibercriminoso comprova se o número de telefone está vinculado a serviços de banca on-line de diferentes bancos russos, obtendo as credenciais de acesso do utilizador.

O Svpeng.a evita que a vítima comunique com o banco interceptando os SMS e os telefonemas dos números pertencentes ao mesmo. Como resultado, a vítima durante muito tempo não suspeita que lhe estejam a roubar dinheiro da conta bancária.

Chaves mestras:

O início do terceiro trimestre foi testemunha da descoberta de duas vulnerabilidades muito perigosas no Android, ambas conhecidas como “Chaves mestras” (Master keys). Estas vulnerabilidades permitem que os componentes de uma aplicação evitem a assinatura encriptada, de maneira que o sistema operativo Android a considera completamente legítima, mesmo se contiver módulos maliciosos.

As duas vulnerabilidades são muito similares. Os ficheiros APK são ficheiros ZIP com todos os seus recursos comprimidos como ficheiros com nomes especiais (o próprio código da aplicação é armazenado no ficheiro clases.dex). O mesmo formato ZIP não exclui a duplicação de nomes de arquivos e, em caso de recursos “duplicados”, o Android verifica com sucesso um ficheiro, mas executa o outro, interferindo no funcionamento do sistema.

Comentários